Machine Learning avancé

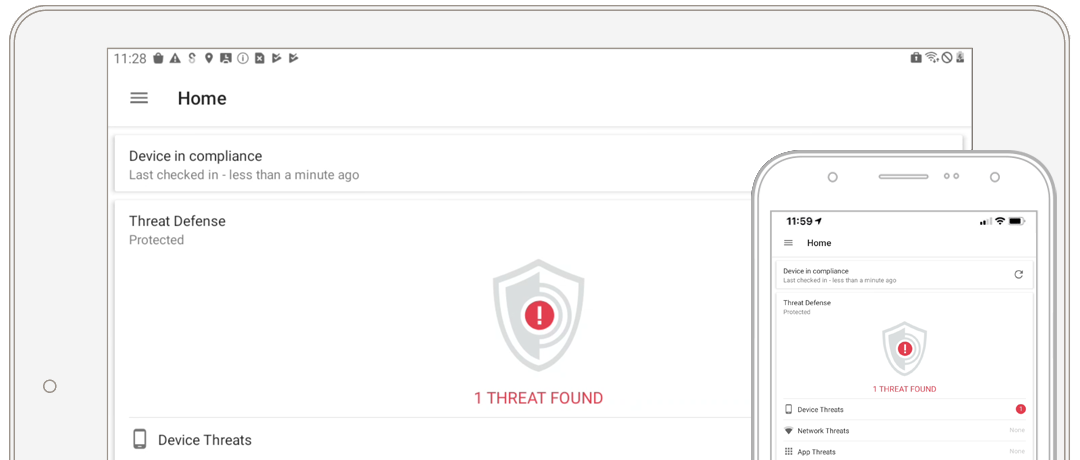

Les algorithmes de Machine Learning procurent une visibilité immédiate et continue sur les menaces dangereuses, depuis les périphériques Android, iOS et iPadOS protégés.

- Obtenez des insights en temps réel sur les applis installées sur les périphériques des utilisateurs.

- Améliorez la prise de décision grâce à des analyses et à des rapports détaillés qui fournissent des scores d'évaluation des menaces, avec une description des risques et de leurs implications.

- L'analyse en temps réel du trafic des périphériques garantit la protection contre les menaces Zero Day comme l'hameçonnage, les malwares et les ransomwares.