Ivanti Device Control assure une protection efficace et évolutive. Idéal pour les serveurs, les biens à fonction fixe (ex. : points de vente (POS), distributeurs de billets (ATM) et systèmes de paiement à la pompe), et pour les postes client Thin Client ou virtualisés, Device Control vous permet d'identifier rapidement et de verrouiller les postes client afin d'interdire toute utilisation non autorisée des périphériques amovibles et des ports, et d'empêcher l'installation et l'exécution des applis inconnues. Cela réduit de façon significative votre surface d'attaque.

Ivanti Device Control

Logiciel de contrôle des périphériques

Protection contre les pertes ou vols de données, tout en assurant la productivité des collaborateurs

Ivanti Device Control assure une protection efficace et évolutive. Idéal pour les serveurs, les biens à fonction fixe (ex. : points de vente (POS), distributeurs de billets (ATM) et systèmes de paiement à la pompe), et pour les postes client Thin Client ou virtualisés, Device Control vous permet d'identifier rapidement et de verrouiller les postes client afin d'interdire toute utilisation non autorisée des périphériques amovibles et des ports, et d'empêcher l'installation et l'exécution des applis inconnues. Cela réduit de façon significative votre surface d'attaque.

Prévention des vols de données

Protégez vos postes client des malwares

Amélioration des stratégies de sécurité

Sécurisation des outils de productivité

Restrictions de cryptage des fichiers et de copie des données

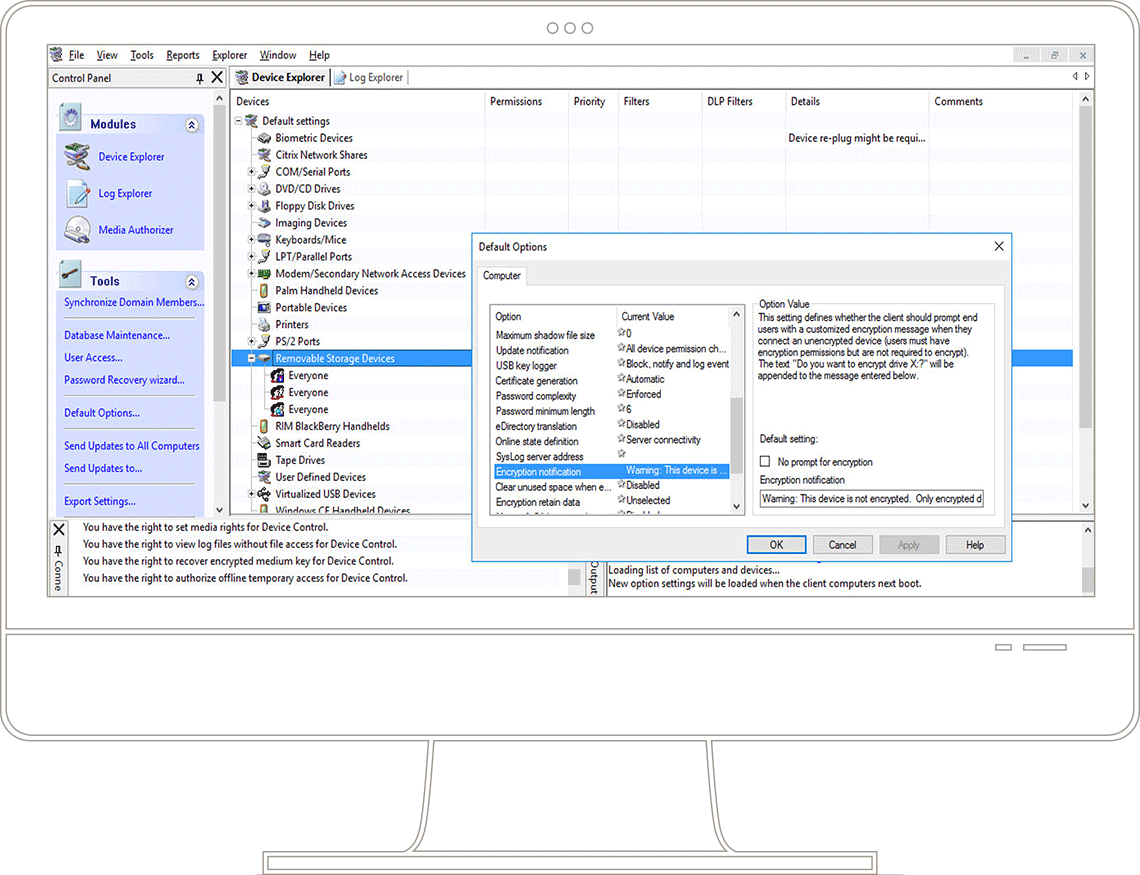

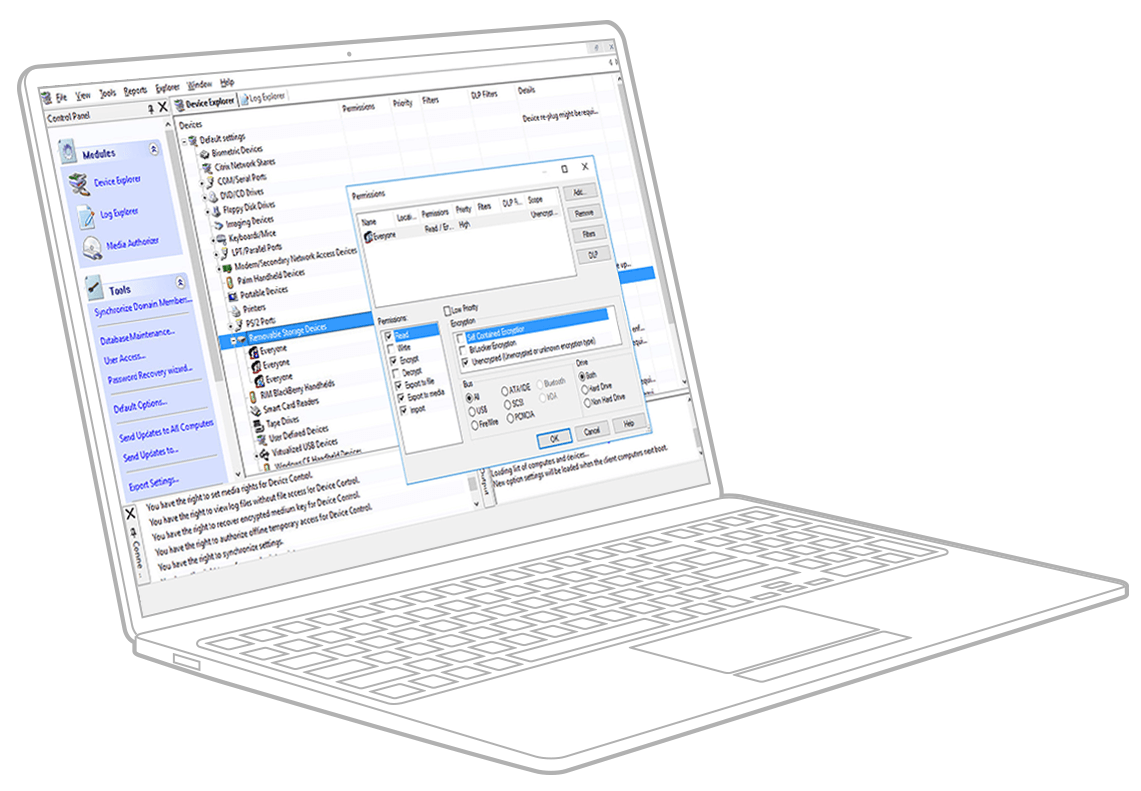

Pour chaque utilisateur, gérez les types de fichier dont le déplacement vers ou depuis les périphériques et supports amovibles est autorisé ou refusé, et limitez la quantité quotidienne de données copiées vers ces périphériques et supports amovibles. Ajoutez à cela le cryptage forcé et interdisez le téléchargement des exécutables depuis les périphériques amovibles, pour une couche supplémentaire de protection contre les malwares.

Architecture sécurisée, flexible et évolutive

La solution permet un contrôle et une application des paramètres à l'échelle de l'entreprise, grâce à une architecture client-serveur évolutive dotée d'une base de données centrale prenant en charge les périphériques Windows, macOS et Microsoft Surface (ARM64). Les agents Ivanti Device Control sont protégés contre toute suppression non autorisée, même par des utilisateurs dotés d'une permission Administrateur.

Gestion centralisée des périphériques

Centralisez la définition et la gestion de l'accès des utilisateurs, groupes d'utilisateurs, postes de travail et groupes de postes de travail aux périphériques autorisés, aux systèmes de stockage Cloud, ainsi qu'au cryptage du lecteur système Microsoft Bitlocker. Les périphériques, supports et utilisateurs non explicitement autorisés se voient, par défaut, refuser l'accès.

Adoptez une approche proactive de l'accès aux données et du contrôle des périphériques, sans freiner la productivité de l'utilisateur.

Vos utilisateurs doivent avoir un accès facile aux données. Cependant, cela peut ouvrir la porte aux pertes de données et aux malwares. Qu'ils soient malveillants ou accidentels, ces incidents peuvent s'avérer un cauchemar. Prenez de l'avance sur les menaces en réduisant votre surface d'attaque sans perturber votre personnel et sans ralentir vos activités.

Listes d'autorisations de périphériques

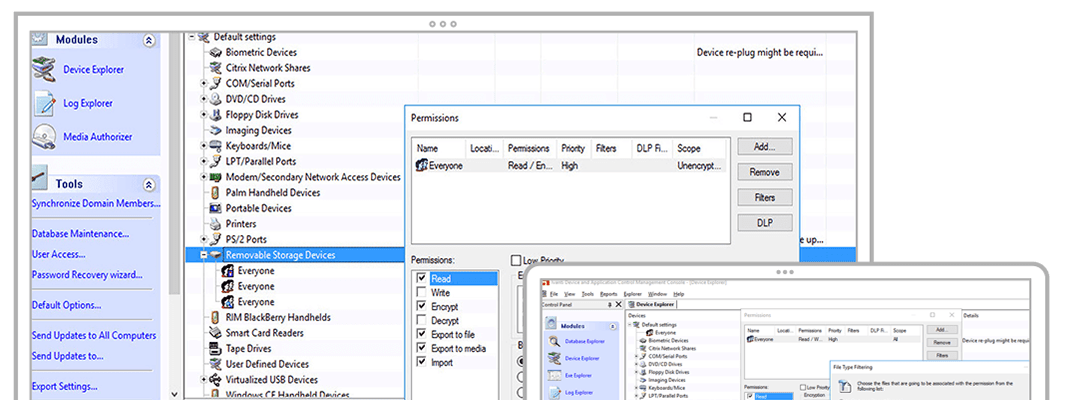

Affectez des permissions sur le stockage Cloud et les périphériques et le stockage Cloud amovibles autorisés à des utilisateurs ou des groupes d'utilisateurs spécifiques.

Permissions basées sur le contexte

Évaluez et appliquez des stratégies à tous les périphériques Plug-and-play et au stockage Cloud, par classe, groupe, modèle ou ID spécifique.

Accès temporaire

Accordez à vos utilisateurs un accès temporaire ou planifié aux périphériques amovibles et au stockage Cloud, afin qu'ils puissent accéder à ce dont ils ont besoin lorsqu'ils en ont besoin.au moment voulu.

Fonctions de shadowing

Activez le shadowing du nom de fichier ou le shadowing du fichier entier, pour capturer et stocker toutes les données copiées en un endroit centralisé afin de pouvoir surveiller ce qui a été copié et restaurer des fichiers entiers en cas de vol ou de défaillance matérielle.

Contrôle d'accès basé sur les rôles

Affectez des permissions aux utilisateurs ou groupes d'utilisateurs en fonction de leur identité Windows Active Directory ou Novell eDirectory.

Des informations utiles

Unifiez vos données IT sans écrire de scripts. L'amélioration de la transparence pour l'ensemble des silos vous aide à rester proactif et réactif face aux menaces de sécurité.

Éliminez les vulnérabilités des périphériques... sans perturber les activités.

Vos utilisateurs doivent avoir un accès facile aux données, sur le réseau et en dehors. Autorisez-les à utiliser les périphériques quand ils en ont besoin, sans laisser la porte ouverte aux attaques.