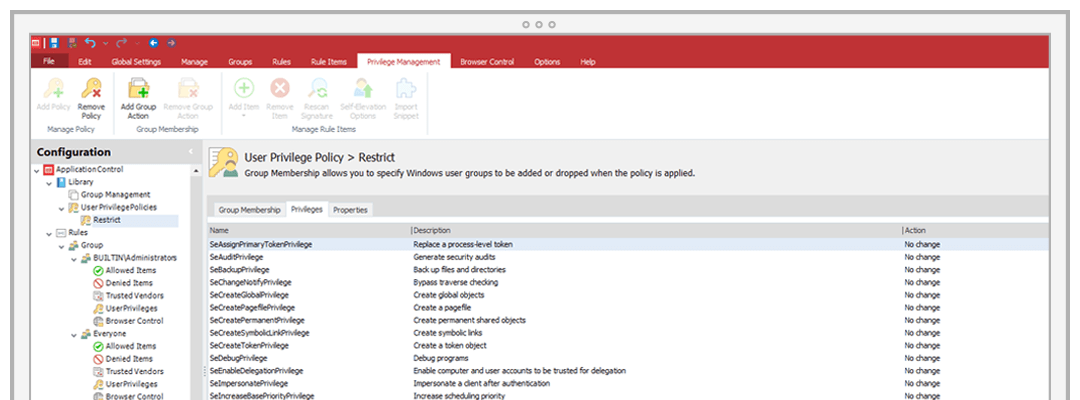

Application Control combine des listes d'autorisations et de refus dynamiques avec la gestion des privilèges pour interdire toute exécution de code non autorisé, sans que le département IT ait besoin de gérer manuellement des listes interminables et sans contraindre les utilisateurs. Les demandes et approbations automatisées via les systèmes de centre de support allègent la charge du personnel IT tout en offrant aux utilisateurs une expérience plus fluide.

Windows

Renforcez la sécurité des postes client, allégez la charge de travail du département IT et réduisez les coûts.